总结中不会出现具体的目标/靶标/等细节,仅为个人对阶段性活动的总结和陈述

一、前期做了哪些准备

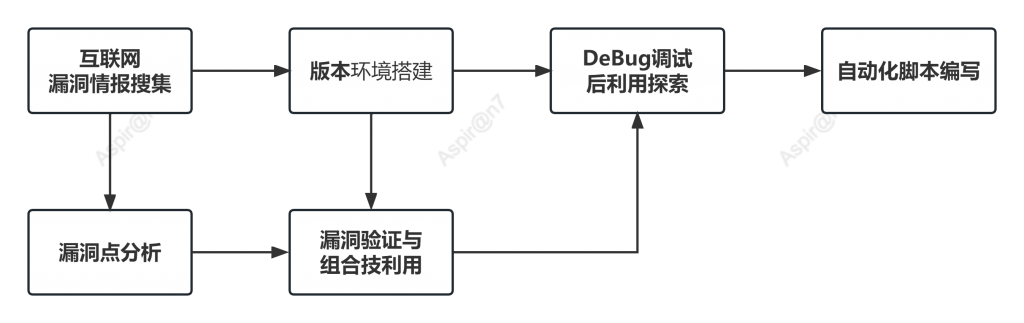

因为目标未知,而且能力/精力有限,没有 0day 或是 1day 的储备,所以精力主要集中在对今年爆出来的影响范围较广或是危害较高漏洞的二次汇总,包括但不限于 POC/EXP 的验证、自动化利用脚本的搜集与改进、漏洞产品其他部分源码的审计

漏洞的搜集面主要划分了三大类:各类 OA/办公系统,安防相关管理平台/设备,其他 CMS/集成服务平台/中间件

漏洞情报搜集主要是依靠各大供应厂商更新/SRC平台发布/安全厂商(实验室)公众号文章/优质知识星球/安全社群

- “长亭安全应急响应中心”公众号的文章可以获取更新的 Xray POC

- 优质知识星球中经常会有师傅发布新的漏洞分析文章或是一些小技巧(代码审计/漏洞百出/安全的矛与盾/安全漫步等等)

- 厂商官网会及时发布最新漏洞的补丁信息

- 各类SRC平台也可以找到最近的漏洞情报/流言(感觉教育SRC上的会新一点)

- XX会员群或是XX交流群有时也会有好心的群友发布一些情报

在获得漏洞情报后,需要对漏洞点处的代码进行分析,然后利用搭建好的本地环境调试验证;当然环境的获取有时不会很顺利,开源的项目或是可下载的还好,某些存在获取困难的需要耐心找一找,善用搜索引擎或是其他途径

个人感觉漏洞的验证只是最基础的一步,因为有些漏洞本身并不会触发最想要的效果(例如 RCE 等高危操作),所以其实发掘后利用链或是配合其他已知/未知漏洞进行组合攻击提高漏洞的危害程度更重要,毕竟在攻防下获取服务器/数据库最高控制权危害更大

自动化脚本的编写我感觉只是起到一个锦上添花的作用,如果当前利用比较繁琐而且目标下存在大量的相同服务可以批量打一打,再者就是刷 SRC 的时候用一用

实事求是地讲,这次的准备阶段并没有做足功课;毕竟手上没有 0day 和 1day,有相当一部分的漏洞只是停留在了表层分析利用,并没有结合其他漏洞进行组合攻击尝试,所以后面在实战攻防中还是挺可惜的,被迫“点到为止”了

二、行动中的窘境

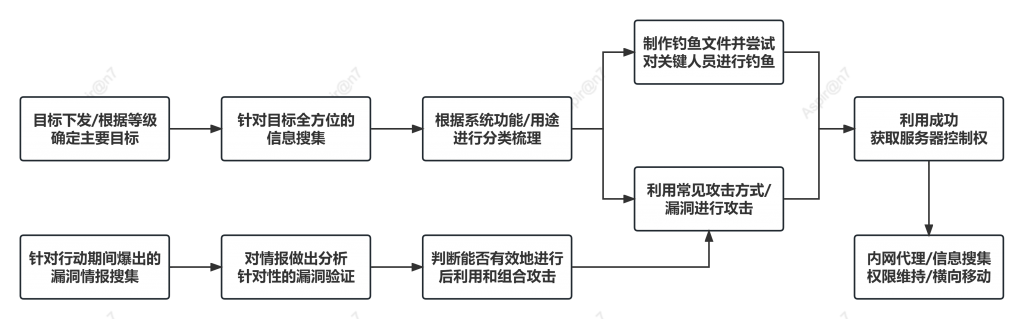

在拿到目标后首先做的就是信息搜集,因为禁止了近源渗透,所以在互联网资产上要尽可能做到全方位全覆盖;资产的搜集基本上都是空间测绘引擎和备案/公司查询,这里其实就需要人为验证资产归属和访问情况了,有的资产前一天测绘出来的,今天就不能正常访问了,再有就是域名和IP早就不存在解析关系了,但是测绘引擎依然绑定在了一起

资产少的还好点,扒拉扒拉就找到靶标了,资产稍微多一点的,防护一般做的都很好,反应很迅速(比如当时企业微信的漏洞,蓝队反应确实快),有的靶标还“藏”起来了不让访问,只能顺着股权关系找下级单位迂回

除了资产上的信息搜集,还有就是行动期间各方消息的 0day 情报汇总;感觉今年爆出来的这些漏洞其实只有很少一部分可以算作 0day,拿去年或是今年年初的炒冷饭的偏多(一些通用型的漏洞在 edusrc 上都有刷过),很多公众号也不验证,互相抄,开个星球割韭菜;当然能力强的根本不需要这些低级 0day 情报,大佬们起步就是内网,扣得分都快比我们拿的分多了

还有就是爆出来的洞,不一定对自己有帮助,因为目标一级单位可能外网上就不用这些东西,下属的二、三级单位可能会有,但是二、三级单位不一定就是 100% 控股了,这时候还得证明存在网络连通性,那就得进后台或是内网找证据了;也是第一次感受到了“分分必争”,驳回了就找证据继续申诉,直到过了为止

再加上钓鱼这次基本上没怎么利用,虽然也有钓但是没人上,上的也基本上都是分析样本的或是傀儡机,不可能直接办公电脑进内网

所以这就又回到一开始说的问题了,有的漏洞危害不足以支撑上报,需要挖掘漏洞危害提升的可能性和后利用途径,但是这个工作是需要时间的,光拿嘴说怎么怎么利用是不行的

这次进的内网是个 Linux,没有杀软这类东西,而且属于边缘资产,估计防守单位自己也不知道的那种,所以直接走代理,挂 fscan 资产扫描去了,扫到的网段里确实存在大量 SSH/mysql/oracle/mssql 弱口令和 redis 未授权访问,nacos 用的也是比较多,所以这部分是直接梭截图交报告了;当然 Windows 下的也进去过,但是没什么内网成果,而且存在 360 或其他杀软,会检测异常行为和特征,需要提前做好免杀

三、结束后的思考

行动结束半个多月了,有时候也在想自己如果当时能提前研究好 1day 的后利用,分数会不会更高点;如果技术水平再高一点,是不是我们起步也能是内网;当然技术都是靠自己打磨研究出来的,天天做白日梦不太行

我也在想我从这个行动中学到了什么,因为 30% 左右的工作时间都处于“会点鼠标的猴子”的状态,20%左右的时间处于“大眼瞪小眼”,剩下的 50% 是在对目标测试和研究已知漏洞的后利用;当然,跟着团队里的其他师傅也确实学到了一些思路,可以在后面的学习中继续挖掘

回到这次行动本身,无论是爆出漏洞的良莠不齐,还是最后结束时招摇显摆的“苕皮”哥,确确实实能够反映出来一些问题,经历过简单的包装培训交点钱就能直接走上岗位是不是有点草率了?有个小道消息大家就不加验证的互相抄赚流量,弄个知识星球割韭菜是不是有点太急了?我也不是圣人/专家/大佬,所以我也没有资格站在什么制高点上对别人的做法指指点点;HVV 的出发点是好的,帮助 企业/ZF 更好的做好网络防护,但是形式是不是可以再多样化或是改变一下了,产业链一旦形成了,大家也就都摸清套路了